摘 要

入侵检测技术是对传统的安全技术(如防火墙)的合理补充。它通过监视主机系统或网络,能够对恶意或危害计算机资源的行为进行识别和响应。通过与其它的安全产品的联动,还可以实现对入侵的有效阻止。入侵检测系统的研究和实现已经成为当前网络安全的重要课题。

本文从研究入侵技术入手,分析了入侵过程的各个阶段、各种入侵方法,总结了网络安全事故的根源。然后,介绍了入侵检测方法的分类,分析了各种入侵检测方法和字符串匹配的算法。研究表明基于规则的入侵检测系统是现在入侵检测系统设计的最主要的技术,基于这一理论,设计开发了一个基于规则匹配的特征检测方法的响应模块。系统开发环境为VC++ 6.0,数据库采用MYSQL数据库。通过该系统可以有效的实现对入侵的检测,并且具有用户友好性。

关键词: 入侵检测;响应模块;规则匹配

The Research and Design of Intrusion Detection System

Based on Windows

---Design of Response Module

Abstract

The intrusion detection technology is complementarities for traditional security protecting technology, such as firewalls. It can identify and response to malice activities by monitoring the host system or the Internet. It also can prevent intrusion activities with the linkage of other security technology. The research and development of IDS has become the important subject about network security.

This thesis begins with studying attacking technology, including analyzing every stage of an intrusion stage and various attacking methods, summarizing the fundamental reasons of various network security incidents and the trend of attacking technology, afterwards, introducing the classification of the intrusion detection system, analyzing various intrusion detection methods and string-matching algorithm. Through research to make clear that the intrusion detection system based on rules is the most important intrusion detection technology, because of this theory, the design has developed a response module based on the rule match characteristic examination method. The system development environment is VC++ 6.0; the database adapts the MYSQL database. This system can implement the effective realization to the intrusion detection, and the interface of this software is friendly.

Key words: Intrusion detection; Response module; Rule-matching

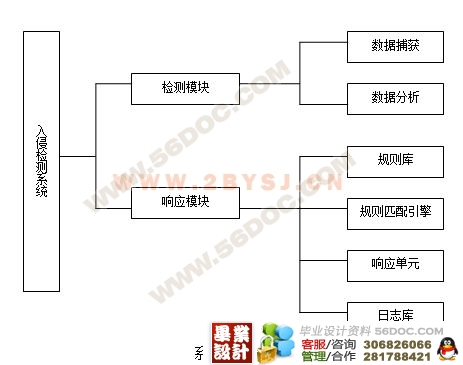

本系统设计实现了基于 windows的误用(特征规则)检测技术构架的网络入侵检测系统以有效方式检测入侵行为。保证用户及时的发现入侵,并采取相应的措施,有效的保证了网络的安全。

基于误用(特征规则)检测技术提供了一些良好特性。首先,这种技术使用某种模式或特征表示攻击,进而发现相同的攻击。这种方法能检测出许多已知的攻击行为,能尽最大的可能性减少误报。但是它的优点又是缺点:由于只能检测已知攻击行为,使系统对未知的攻击行为无能为力。

本文的主要工作

本文从分析现有网络中存在的安全说起,指出了现有的网络所面临的安全威胁,主要介绍了基于特征(signature-based)的网络入侵检测技术,阐述了由入侵检测理论所构建的入侵检测平台,监测并分析网络、用户和系统的活动,识别已知的攻击行为,统计分析异常行为。在本文的后面针对基于windows平台并基于特征(规则)的入侵检测系统响应模块的设计与实现作了详细的说明,阐述了什么是入侵检测、如何检测、如何响应等一系列问题,同时也给出了一套完整的设计思想和实现过程。

安全与入侵的概念

安全定义

广义的计算机安全的定义:主题的行为完全符合系统的期望。系统的期望表达成安全规则,也就是说主体的行为必须符合安全规划对它的要求。而网络安全从本质上讲就是网络上信息的安全,指网络系统的硬件、软件及其系统中数据的安全。网络信息的传输、存储、处理和使用都要求处于安全的状态。

根据OSI狭义的系统与数据安全性定义:

1. 机密性(Confidentiality):使信息不泄露给非授权的个人、实体和进程,不为其所用;

2. 完整性(Integrity):数据没有遭受以非授权的个人、实体和进程的窜改,不为其所用;

3. 可确认性(Accountability):确保一个实体的作用可以被独一无二地跟踪到该实体;

4. 可用性(Auailability):根据授权实体的请求可被访问与使用。

入侵定义

Anderson在80年代早期使用了“威胁”概念术语,其定义与入侵含义相同。将入侵企图或威胁定义为未授权蓄意尝试访问信息、篡改信息、使系统不可靠或不能使用。

Heady给出另外的入侵定义:入侵是指有关试图破坏资源的完整性、机密性及可用性的活动集合。

Smaha从分类角度指出入侵包括尝试性闯入、伪装攻击、安全控制系统渗透、泄漏、拒绝服务、恶意使用六种类型。

入侵的步骤

黑客通常采用以下的几个步骤来实现入侵目标主机的目的。

1、搜集信息:寻找目标主机并分析要攻击的环境。

2、实施入侵:获取帐号和密码,登录主机。

3、提升权限:黑客一旦获得目标主机普通用户的帐号,便可以利用一些登录工具进入目标主机,进入以后,他们会想方设法的到超级用户的权限,然后进行任意操作。

4、攻击活动的实施:黑客获取了超级用户权限后,就可以在目标系统上为所欲为。根据各自不同的目的,黑客在攻克的目标系统上进行不同的破坏活动,例如窃取敏感资料、篡改文件内容,替换目标系统WWW服务的主页是黑客示威常采用的手段。

5、清除日志记录:黑客在退出被攻克的目标前通常要进行一些善后处理。

目 录

1 引 言 1

1.1 背景 1

1.2 国内外研究现状 1

1.3 本文的主要工作 1

2 理论基础 1

2.1 入侵基本概念 2

2.1.1 安全与入侵的概念 2

2.1.2 入侵的步骤 2

2.1.3 黑客攻击的方法 3

2.1.4 安全威胁的根源 6

2.2 入侵检测技术 6

(毕业设计)

2.2.1 入侵检测的概念 6

2.2.2 入侵检测系统的基本结构构成 7

2.2.3 入侵检测的分类 7

2.2.4 入侵检测方法 9

2.3 BM算法 11

3 系统总体设计 13

3.1 系统概述 13

3.2 系统总体结构框架 13

3.3 开发环境 14

4 响应模块设计实现 14

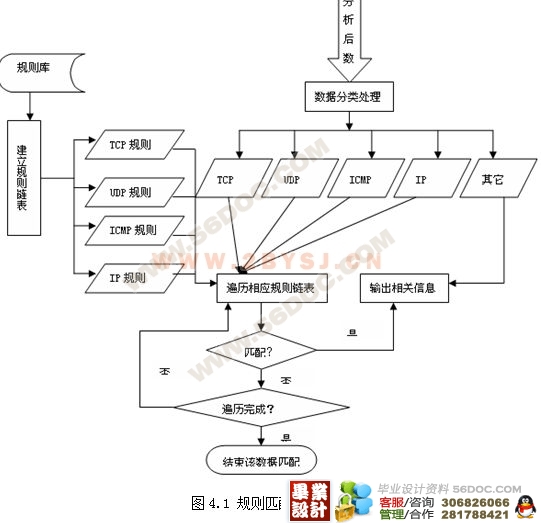

4.1 规则库设计实现 14

4.2 事件分析设计与实现 17

4.2.1 规则解析 17

4.2.2 规则匹配流程 18

4.3 输出模块的设计 19

4.3.1 响应输出流程 19

4.3.2 日志数据库设计 20

4.4 模块集成实现 20

5 系统测试和分析 21

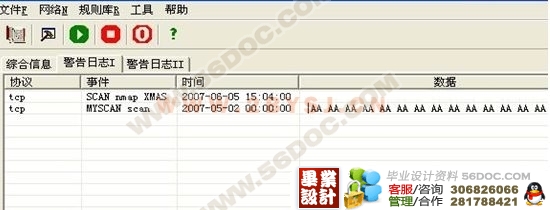

5.1 攻击检测测试 21

5.1.1 测试目的 21

5.1.2 测试过程 21

5.1.3 测试结果分析 21

5.2 误报和漏报测试 22

5.2.1 测试目的 22

5.2.2 测试过程 22

5.2.3 测试结果分析 23

结 论 23

参考文献 24

致 谢 25

声 明 26

|